Droit et Technologies » Me suis fait scanné le derrière...

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 12:43:22,

Par blietaerJ'ai horreur des post "je crois que je me suis fait hacker!!!" mais bien...scanné et je voudrais votre avis.

J'ai fait un remote update sur un server mercredi et... j'ai laissé le port 22-ssh ouvert depuis deux jours

Je mate un peu le auth.log

ARRRRGGHH!!

A 11h le 22, n premier crétin me fait un brute force (mais alors vraiment un stupide dico de A-Z)...d'après le log il est jamais passé (merci le password de fou que j'ai mis).

"

"

"

Failed password for invalid user teija from 202.28.25.82 port 33484 ssh2

Failed password for invalid user selma from 202.28.25.82 port 34432 ssh2

"

"

"

Ce qui m'inquiète plus c'est le crétin de 18h, qui a fait une chiée de trucs plus bizarrr:

C'est répété aussi un nombre conséquent, avec un dictionnaire (légèrement plus futé : "postmail", "webmaster", "root", "mail" , "cron",...)

Je ne vois pas non plus de trace de réussite...mais je ne connais pas ce genre d'attaque.

Apparemment, mon sshd lui le reconnait comme un "BREAK-IN ATTEMPT"

Ce sont des crétins qui joue avec un scanner de port, puis quand ils trouvent une machine avec le 22 ouvert, ils firent leur brute force et puis il se touchent sur une photo de Jessica Alba pour patienter?

j'ose pas imaginer le face-shot quand ils réussisent...

Et la question qui mérite ptet des baffes : dois-je porter plainte sur un site ou qqchose?

Dernière édition: 24/11/2006 @ 12:50:55

J'ai fait un remote update sur un server mercredi et... j'ai laissé le port 22-ssh ouvert depuis deux jours

Je mate un peu le auth.log

ARRRRGGHH!!

A 11h le 22, n premier crétin me fait un brute force (mais alors vraiment un stupide dico de A-Z)...d'après le log il est jamais passé (merci le password de fou que j'ai mis).

"

"

"

Failed password for invalid user teija from 202.28.25.82 port 33484 ssh2

Failed password for invalid user selma from 202.28.25.82 port 34432 ssh2

"

"

"

Ce qui m'inquiète plus c'est le crétin de 18h, qui a fait une chiée de trucs plus bizarrr:

reverse mapping checking getaddrinfo for h245-210-66-37.seed.net.tw failed - POSSIBLE BREAK-IN ATTEMPT!

C'est répété aussi un nombre conséquent, avec un dictionnaire (légèrement plus futé : "postmail", "webmaster", "root", "mail" , "cron",...)

Je ne vois pas non plus de trace de réussite...mais je ne connais pas ce genre d'attaque.

Apparemment, mon sshd lui le reconnait comme un "BREAK-IN ATTEMPT"

Ce sont des crétins qui joue avec un scanner de port, puis quand ils trouvent une machine avec le 22 ouvert, ils firent leur brute force et puis il se touchent sur une photo de Jessica Alba pour patienter?

j'ose pas imaginer le face-shot quand ils réussisent...

Et la question qui mérite ptet des baffes : dois-je porter plainte sur un site ou qqchose?

Dernière édition: 24/11/2006 @ 12:50:55

Et au besoin s'arrêter.

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 13:12:31,

Par philfrEn effet, si tu as le port 22 ouvert, tu vas y recevoir BEAUCOUP de visites...

Porter plainte ? Tu peux le faire si ça te soulage, pour ma part, ça n'a jamais eu aucune suite quand je l'ai fait.

Un conseil: utilise l'identification par clé RSA plutôt que par password. Ou alors, sois sûr que tous les passwords de la machine sont costaud.

Mais surtout: fous ton serveur ssh derrière un autre port que le port 22 : tu dormiras plus tranquille.

Porter plainte ? Tu peux le faire si ça te soulage, pour ma part, ça n'a jamais eu aucune suite quand je l'ai fait.

Un conseil: utilise l'identification par clé RSA plutôt que par password. Ou alors, sois sûr que tous les passwords de la machine sont costaud.

Mais surtout: fous ton serveur ssh derrière un autre port que le port 22 : tu dormiras plus tranquille.

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 13:26:27,

Par blietaerbien noté.

Chuis pas un fan de porter plainte...surtout que c'est surement des adresses de proxy (d'université pour le premier).

Décaller le port vers un autre (inutilisé) peut toujours être fingerprinté (banner, ..) non? un scanner un peu plus poussé (et donc plus lent) peux trouver que c'est quand même un SSH? Tu le laisserais ouvert en permanence si sur un autre port?

Chuis pas un fan de porter plainte...surtout que c'est surement des adresses de proxy (d'université pour le premier).

Décaller le port vers un autre (inutilisé) peut toujours être fingerprinté (banner, ..) non? un scanner un peu plus poussé (et donc plus lent) peux trouver que c'est quand même un SSH? Tu le laisserais ouvert en permanence si sur un autre port?

Et au besoin s'arrêter.

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 13:55:32,

Par philfrOui, ssh sur un autre port est toujours détectable, mais les scanners ne s'amusent pas à le faire, il y a tellement de ssh dispo sur le port 22... Et comme le port que tu choisis est totalement arbitraire, les scanners ne peuvent se permettre de scanner 65000 ports sur chaque ip...

Moi j'ai des ssh ouvets en permanence sur des ports alternatifs et jamais aucune tentative d'intrusion.

Dernière édition: 24/11/2006 @ 13:55:59

Moi j'ai des ssh ouvets en permanence sur des ports alternatifs et jamais aucune tentative d'intrusion.

Dernière édition: 24/11/2006 @ 13:55:59

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 13:59:03,

Par blietaeret tu utilises aussi la clé RSA...

toussa dans /etc/sshd.conf?

toussa dans /etc/sshd.conf?

Et au besoin s'arrêter.

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 13:59:28,

Par Altarbli > Empêche ta machine de répondre aux paquets icmp, aux requêtes sur des ports qui ne sont pas ouvert, déplace les ports de tes services quand tu peux et met une attente sur les connexions tcp entrante (entre 20 et 40 secondes).

Faut avoir envie de scanner 65000 ports pour trouver le bon quand tu dois attendre une bonne minute avant de savoir s'il y a qqchose derrière celui-là ou non

Après rajoute des limitations sur les connexions comme par exemple pas plus de 10 connexions sur le port ssh en moins de 5 minutes, etc...

Faut avoir envie de scanner 65000 ports pour trouver le bon quand tu dois attendre une bonne minute avant de savoir s'il y a qqchose derrière celui-là ou non

Après rajoute des limitations sur les connexions comme par exemple pas plus de 10 connexions sur le port ssh en moins de 5 minutes, etc...

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 14:10:20,

Par philfrOui...

Keychain, ssh-agent, et ssh-copy-id sont tes amis.

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 14:19:08,

Par blietaeraltar> mon serveur se trouve derrière un routeur, et IP fixe, j'ai juste le droit de changer les ports ouverts sur ce routeur, et je ne suis même pas sur qu'il supporte ce genre de configuration aigue.

tiens sous nunux tu le ferait à coup de netstat ???

philfr> merci.

tiens sous nunux tu le ferait à coup de netstat ???

philfr> merci.

Et au besoin s'arrêter.

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 14:41:44,

Par ovhMoi j'ai des ssh ouvets en permanence sur des ports alternatifs et jamais aucune tentative d'intrusion.

+1

Par contre, quand j'étais plus jeune

j'avais un ssh ouvert sur le 22 aussi

j'avais un ssh ouvert sur le 22 aussi  et j'ai eu également pas mal de tentatives de brute force

et j'ai eu également pas mal de tentatives de brute force  Mais moi j'ai envoyé un mail de plainte une fois contre une ip qui pourrissait vraiment mes logs et j'ai eu une réponse de l'isp du gus qui m'a dit qu'ils lui enverraient un avertissement

Mais moi j'ai envoyé un mail de plainte une fois contre une ip qui pourrissait vraiment mes logs et j'ai eu une réponse de l'isp du gus qui m'a dit qu'ils lui enverraient un avertissement  (si je me souviens bien, c'était à peu près ça, ça fait des années déjà)

(si je me souviens bien, c'était à peu près ça, ça fait des années déjà)Par contre inutile de passer par la CCU (computer crime unit) belge pour ça : s'adresser directement à l'abuse de son provider (si tu parviens à le tracer) avec logs à l'appui bien sûr.

Dernière édition: 24/11/2006 @ 14:42:12

Je n'ai rien à voir avec www.ovh.com

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 16:21:03,

Par cauetMoi question de facilité je laisse le 22 ouvert.

Cela dit, déjà je n'autoriste pas root en premier login, et seul 2 autres sont autorisés.

donc pour etre root, il faut connaitre un login/password + root+password.

je pourrais passer en RSA, mais j'ai perdu ma clef et la flemme d'en refaire une.

Cela dit, déjà je n'autoriste pas root en premier login, et seul 2 autres sont autorisés.

donc pour etre root, il faut connaitre un login/password + root+password.

je pourrais passer en RSA, mais j'ai perdu ma clef et la flemme d'en refaire une.

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 16:48:44,

Par ovhdonc pour etre root, il faut connaitre un login/password + root+password.

Optimiste

Dès qu'un attaquant a réussi à pénétrer le système, même en mode non privilégié au départ, tu peux te considérer comme déjà piraté... Un p'tit rootkit, exploit ou autre, et il sera vite root sans connaître le password crois-moi...

Je n'ai rien à voir avec www.ovh.com

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 16:53:14,

Par blietaerUne démo! Une démo! Une démo! Une démo!

Et au besoin s'arrêter.

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 17:01:19,

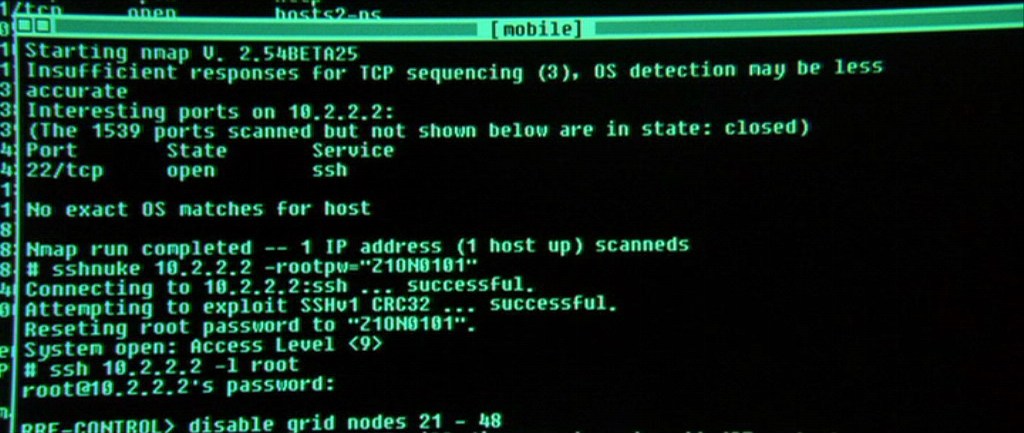

Par ovh

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 17:04:27,

Par blietaerhéhé

le lendemain de la sortie du film, la requete "sshnuke" a explosé dans google.

et que dire de la tete de Fyodor quand il a du voir son soft sur grand écran.

le lendemain de la sortie du film, la requete "sshnuke" a explosé dans google.

et que dire de la tete de Fyodor quand il a du voir son soft sur grand écran.

Et au besoin s'arrêter.

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 17:35:51,

Par cauetOptimiste

Dès qu'un attaquant a réussi à pénétrer le système, même en mode non privilégié au départ, tu peux te considérer comme déjà piraté... Un p'tit rootkit, exploit ou autre, et il sera vite root sans connaître le password crois-moi...

hé... pour deviner mon login (c'est pas CAUET) et mon password.. faut déjà avoir bonne chance.. !

Et puis SSH te bloque après plusieurs erreurs je pense donc.. boaf

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 18:21:36,

Par ndubEn général un scan ne s'intéresse pas aux ports exo (sauf à dessein); il te scanne les ports classiques puis l'attaquant abandonne s'il ne trouve rien d'intéressant...

Au début j'avais laissé le port 22 ouvert: fabuleux, les essais d'intrusions listés dans les logs! Depuis que je mets des ports alternatifs (disons >10000) je n'ai plus aucun essai, pareil que philfr.

Au début j'avais laissé le port 22 ouvert: fabuleux, les essais d'intrusions listés dans les logs! Depuis que je mets des ports alternatifs (disons >10000) je n'ai plus aucun essai, pareil que philfr.

Quoi que vous fassiez sera insignifiant, mais c'est très important que vous le fassiez. - Mahatma Gandhi

Me suis fait scanné le derrière...

Publié le 24/11/2006 @ 18:29:33,

Par philfrEt puis SSH te bloque après plusieurs erreurs je pense donc.. boaf

Je vais donc de ce pas m'empresser de rater des logins sur ta machine, ainsi tu ne pourras plus t'y connecter non plus

Bien sûr que non, ssh ne te bloque pas, c'est pour ça que ce que tu fais est dangereux: le port 22 + l'authentification par password, c'est comme une voiture pas fermée à clé...

Mais bon, tu fais ce que tu veux hein...

Se connecter

Se connecter Inscription

Inscription Mot de passe perdu

Mot de passe perdu

Liste des catégories

Liste des catégories Qui a lu ce topic?

Qui a lu ce topic? Répondre

Répondre Version imprimable

Version imprimable Activer la notification

Activer la notification